Post by THe_ZiPMaNPost by M_MNon potrei dire al router di usare in qualche modo Dnsmasq?

Sì, gli passi al posto dei DNS di opennic l'indirizzo IP della macchina

con dnsmasq. O, se lo installi su entrambi i PC puoi configurare network

manager per usare come dns 127.0.0.1 al posto dei DNS distribuiti dal DHCP.

Preferisco il tuo secondo suggerimento e lasciare invariate le impostazioni sul

router cosi` se qualche ospite, come mi e` gia` piu` volte capitato, vuole

connettere il suo cellulare o tablet al wifi del router di casa mia, puo` farlo

senza la necessita` che io accenda il portatile.

In realta` anche se volessi non potrei fare diversamente perche` sul router pur

cancellando gli indirizzi dei server DNS, e salvando, al riavvio del router

tornano a ricomparire e non so spiegarmi il perche`. (grave!)

Cmq ricapitolando per ora su un notebook ho fatto cosi`:

Installato dnsmasq:

# apt-get install dnsmasq

In testa a /etc/resolv.conf ho aggiunto la riga:

nameserver 127.0.0.1

Modificato /etc/dnsmasq.conf abilitando (non ho trovato indicazioni per

configurarlo ..) le righe:

domain-needed

bogus-priv

interface=eth0

interface=wlan0

listen-address=127.0.0.1

no-dhcp-interface=eth0

no-dhcp-interface=wlan0

Aggiunto nel file /etc/NetworkManager/NetworkManager.conf la riga:

dns=dnsmasq

$ cat /etc/NetworkManager/NetworkManager.conf

[main]

plugins=ifupdown,keyfile

dns=dnsmasq

[ifupdown]

managed=false

Stoppato e disabilitato il servizio dnsmasq all'avvio

lo avviera` appunto NetworkManager :

# systemctl stop dnsmasq

# systemctl disable dnsmasq

Aggiunto nel file /etc/NetworkManager/dnsmasq.d/cache la riga:

cache-size=1000

Aggiunto nel file /etc/NetworkManager/dnsmasq.d/ipv6_listen.conf la riga:

listen-address=::1

Riavviato, il risultato e` questo:

# nslookup google.it localhost

Server: localhost

Address: ::1#53

Non-authoritative answer:

Name: google.it

Address: 173.194.67.94

# dig archlinux.org | grep "Query time"

;; Query time: 28 msec

Quindi direi che per andare va, ma ho il dubbio se non stia utilizzando ancora i

DNS di openNIC.

Basta l'indicazione

Server: localhost

del precedente comando nslookup?

o c'e` qualche altro modo per verificarlo?

Il dubbio mi viene perche` nel resolv.conf trovo questo:

$ cat /etc/resolv.conf

# Generated by NetworkManager

nameserver 127.0.0.1

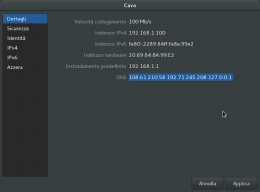

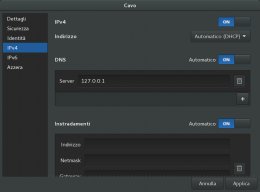

ma l'interfaccia del networkmanager prima mi indica i due server di openNIC e

poi 127.0.0.1 e funziona solo se imposto i DNS ad Automatico ON; di qui i miei

dubbi ...

Ho messo 2 immagini nel caso non mi fossi spiegato bene:

Loading Image... Loading Image...

Loading Image...

Mannaggia! Gia` quel file di configurazione a prima vista non mi sembrava

proprio "Dnsmasq is a lightweight, easy to configure", poi si e` messo dimezzo

pure quella vaccata del network-manager! :-/

Il networkmanager non mi e` mai piaciuto perche` IMHO fa sempre le cose a modo

suo ma purtroppo debbo tenerlo per motivi di test. :-(

Poi purtroppo da qualche parte ho letto che se si impostano per bene le cose nel

dnsmasq.conf, sapendo cio` che si fa`, e` possibile migliorare i tempi di

risposta, mentre il mio dnsmasq.conf e` praticamente della serie "la fantasia al

potere" perche` purtroppo non sono riuscito a reperire informazioni valide ed ho

dovuto fare di testa mia, per cui figurati ... :-D